3月13日,斯洛伐克一家网络安全公司公布,微软将于2025年3月进行一次安全更新。届时,他们将修复Windows 10系统中的高风险漏洞。此举对我们电脑的安全保护确实有着至关重要的意义。

更新消息公布

3月13日,斯洛伐克的一家网络安全公司发布了一份关键文件。该文件透露,微软打算在2025年3月进行常规的安全维护工作。这种维护通常是为了修补系统中的缺陷,确保系统稳定运作。这次更新同样遵循这一原则。这家公司因其在网络安全领域的杰出贡献而享有极高的声誉。他们对系统漏洞的追踪与解析技术高超,因而,他们所提供的数据普遍被认为十分可信。

企业公布了一份报告,立刻在网络安全领域引起了广泛的注意。众多专家和普通用户,都对此次更新表现出了极大的兴趣。他们迫切地想要知道微软将要修复哪些漏洞,以及这些漏洞可能会对个人电脑系统带来哪些具体影响。毕竟,随着电脑使用频率的不断提升,大家对系统安全的关注度也在逐渐增强。

高危漏洞详情

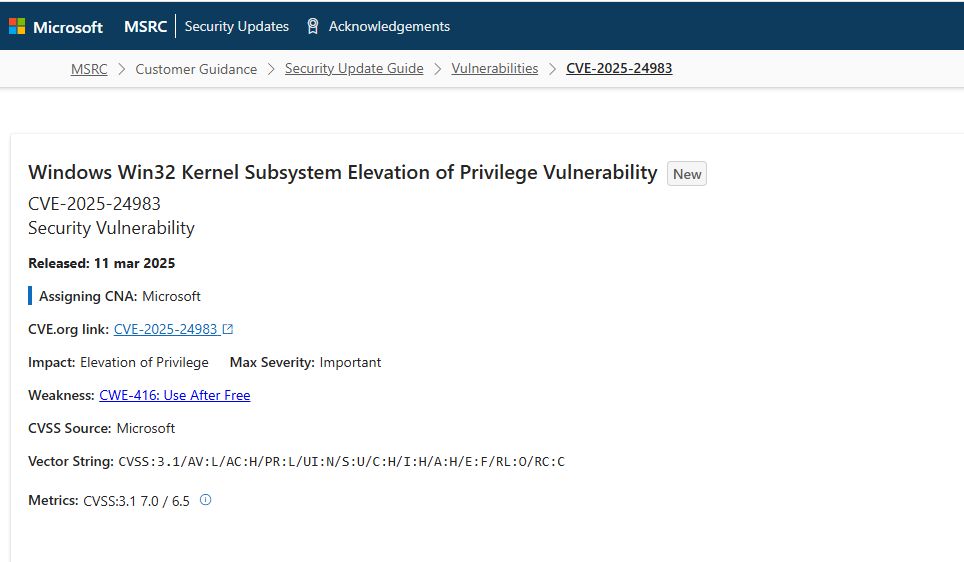

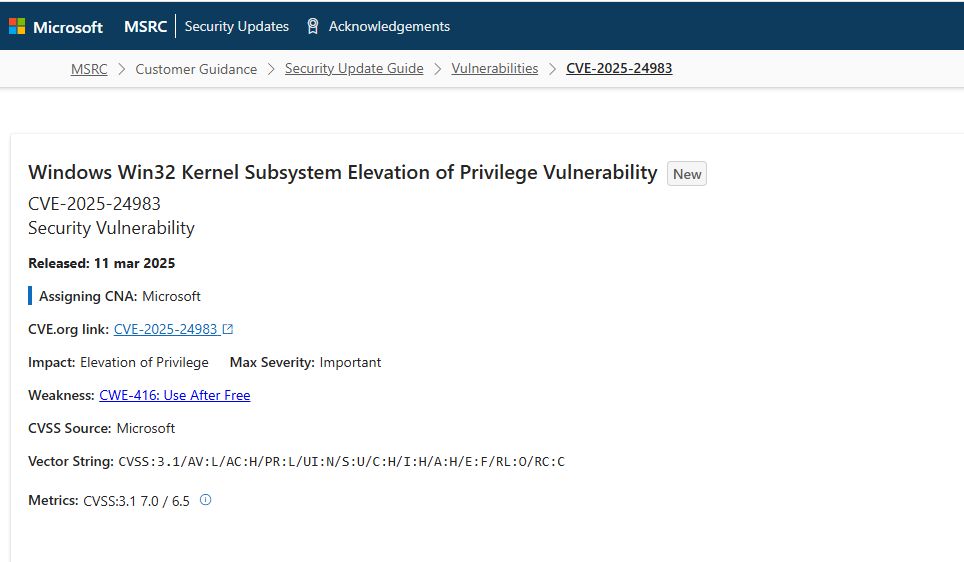

微软此次计划解决的一系列漏洞中,CVE-2025-24983编号的漏洞尤为严重。该漏洞潜藏在Windows 10操作系统的Win32内核子系统之中,该子系统对于整个系统的稳定运行扮演着至关重要的角色。

2023年3月,黑客便开始利用这个漏洞展开攻击行动。他们通过一系列复杂的操作,成功将权限从低级别提升至SYSTEM级别。这情形就像原本只能在小区门口闲逛的人,现在却因为漏洞的存在,可以随意进入小区内任何一户人家,潜在风险极为严重。

漏洞类型危害

CVE-2025-24983号漏洞是“释放后使用”类的问题,此类问题犹如一扇未锁之门。黑客可借助PipeMagic后门程序趁机入侵。若黑客得手,软件可能崩溃,电脑上的软件可能突然失效,数据也可能遭受损害。可能遇到恶意软件的干扰,黑客有可能操控你的电脑进行非法活动,甚至可能导致数据丢失,你辛勤收集的资料可能会因此丢失。

受影响的系统

这个高危漏洞的影响范围不仅涵盖了Windows 10操作系统,还波及到已不再提供更新的Windows Server 2012 R2和Windows 8.1系统,以及仍在维护中的Windows Server 2016和Windows 10操作系统,这其中包括了1809版本及之前的所有早期版本。换言之,许多用户依然在使用较为陈旧的系统版本,这导致他们暴露在安全风险之中。部分公司继续用Windows Server 2012 R2来处理数据与提供服务,若不迅速进行修复,他们的数据安全将遭受严重威胁。此外,普通用户若持续采用Windows 8.1系统,他们的个人信息和隐私也有可能遭受泄露的威胁。

其他零日漏洞

CVE-2025-24983这个重大缺陷之外,在2025年3月的系统更新中,微软还处理了五个正被不法分子利用的未知漏洞。这些缺陷各有特点,CVE-2025-24984和CVE-2025-24991是Windows NTFS信息泄露的问题,黑客可能利用这一点窃取系统中的关键数据;CVE-2025-24985和CVE-2025-24993则是远程执行代码的漏洞,黑客能够远程操控你的电脑;而CVE-2025-26633则是关于Microsoft管理控制台安全功能被绕过的缺陷,这可能导致系统部分安全防护功能失效。

官方处理建议

美国网络安全部门已将这六个漏洞记入“已知被利用漏洞”名单,并责令联邦政府公务员部门必须在4月1日前完成漏洞修补。他们指出,这些漏洞是黑客入侵系统的关键途径,对联邦信息安全构成严重威胁。因此,不仅联邦机构,所有组织和企业都应将修复这些漏洞作为首要工作。同时,一般用户在系统更新到来时也应当及时进行更新操作。特别是那些规模相对较小的企业,由于它们所拥有的电脑设备数量较少,因此更迫切需要快速进行修复,以防止遭受黑客的恶意侵袭。

请迅速查看你的电脑,注意其中可能存在的安全风险。若你觉得这篇文章对你有所裨益,不妨给它点赞,并且将它转发给那些可能需要帮助的人。