黑客不断寻求破坏新手段,近期他们瞄准了开源的Pyramid渗透测试工具,意图构建隐蔽的命令与控制通信。此举给网络安全带来了新的挑战。接下来,我们就来详细了解这个工具的情况。

Pyramid工具简介

Pyramid框架在2023年首次亮相于GitHub。这个框架是用Python语言开发的,主要功能是绕过终端检测与响应(EDR)系统。开发它的主要目的是为了应对这种检测。由于许多系统的安全防护依赖于EDR工具,Pyramid的出现仿佛就是为了破解这种防护。这使得黑客们获得了新的攻击手段。

网络安全领域内,攻击与防御技术持续演变。Pyramid技术的问世,扰乱了既有的防御格局。这使得黑客得以更巧妙地进行攻击,给防守者带来了新的挑战,许多网络安全专家正密切留意其动态。

技术特性:轻量级HTTP/S服务器

Pyramid具备一项出色的特性,那就是轻量级的HTTP/S服务器。这项特性颇受恶意攻击者的青睐,原因在于它有助于降低被侦测的可能性。攻击者利用它来传输文件、指挥攻击活动,仿佛为攻击行为增添了一层隐秘的保护。

在众多攻击场合,传统服务器常被安全系统锁定,但Pyramid轻量HTTP/S服务器却能悄无声息地行动。它借助Python在多种环境中合法存在的能力,以一种不易察觉的方式行事,仿佛在敌人的监视下仍能巧妙地完成小动作。

技术特性:内存加载知名工具

Pyramid框架支持将BloodHound、secretsdump和LaZagne等知名工具直接加载至内存。这种内存执行技术使得操作者能够在经过认证的Python解释器环境中进行操作,从而有可能规避常规的终端安全防护。这就像攻击者发现了一条避开防御线的隐秘路径。

在一些企业中,网络安全防护往往难以全面控制内存操作。Pyramid这一功能巧妙地利用了这一缺陷。攻击者可借助内存中的这些工具,在企业系统中窃取敏感数据或实施破坏。

检测Pyramid服务器机会

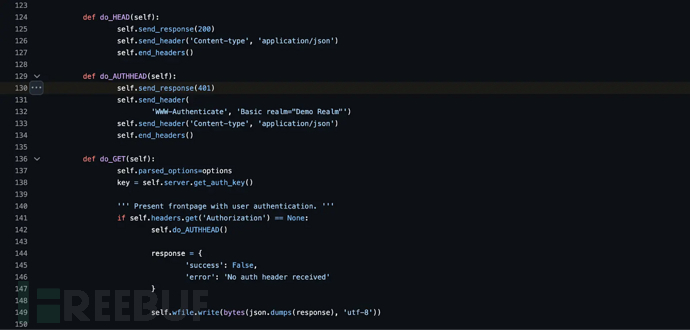

`Server: BaseHTTP/0.6 Python/3.10.4 Date: WWW-Authenticate: Basic realm="Demo Realm" Content-Type: application/json`

为了辨别Pyramid服务器,我们需要对某些网络特性进行考察。在与这类服务器进行交流时,它们会展现出一些特别的响应头信息。此外,服务器还会发送包含特定内容的JSON格式响应,这些信息对于检测工作至关重要。

安全人员如同侦探,他们依据这些特征来追踪网络深处的Pyramid服务器。这就像是通过某些独特的标志来搜寻罪犯的藏身之处,虽然过程充满挑战,但并非毫无线索。近期的一次扫描已经成功识别出数个与Pyramid服务器有关的IP地址,还有它们对应的域名。

`{ "success": false, "error": "No auth header received" }`

关联IP地址与域名

近期检测到的相关IP包括104.238.61[.]144、92.118.112[.]208以及45.82.85[.]50。这些IP地址与DevaGroup这家网络营销服务公司有关。尽管尚未发现恶意样本,但这一关联已引起安全人员的高度关注。

网络空间中,一些看似平常的域名或IP地址可能潜藏重大安全隐患。安全专家需对这些相关数据进行细致核查,或许能揭示黑客的潜在动向。或许,一个看似普通的网络营销服务域名,实为黑客实施攻击的跳板。

检测技术细节及意义

构建特定参数的查询结构,可以识别与Pyramid关联的基础设施,这对加强网络安全防护具有重要意义。防守者应关注认证难题、响应头部及特定错误信息,从而提升检测的准确性,降低误报率。

网络安全之战中,迅速而精确地识别攻击源头至关重要。开源的攻击性安全工具持续进步,跟踪其发展有助于提前预知潜在攻击,并优化检测策略。这就像军队不断更新侦查技术,以便更有效地捍卫阵地。

大家普遍认为,针对那些利用开源软件的攻击,最核心的问题是什么?若觉得这篇文章对您有帮助,请记得点赞并转发。